MuddyWater ataca infraestructuras críticas disfrazándose del juego Snake

Diciembre 3, 2025BYOD en Google Meet en salas de control táctil de Chrome OS

Diciembre 5, 2025Muchas personas han experimentado situaciones en las que sus dispositivos se vieron infectados por software malicioso. Ya sea descargando apps y ejecutándolas, entrando a sitios maliciosos o incluso haciendo clics en enlaces que simulaban ser otra cosa.

Por ejemplo, hemos visto cómo hubo personas que intentaron descargar aplicaciones para ver películas y series gratis y sus credenciales fueron robadas. Otras, entraron a sitios maliciosos desde un enlace que les llegó por mail, simulando ser de una entidad conocida, e ingresarons sus datos voluntariamente, aunque engañados.

También cómo los cibercriminales pueden vulnerar navegadores para hacer que salten pop-ups con enlaces maliciosos disfrazados de capcha, o que simulan problemas técnicos, como se ha visto en la técnica de ClickFix.

Dentro de las posibilidades de las estrategias del cibercrimen, en este mar de posibilidades y tipos de ataques que implican la distribución de enlaces maliciosos, la pregunta a muchas personas le resuena es: ¿es posible infectarse por solo hacer un clic?

La respuesta corta es “Sí”, pero es importante aclarar cuáles son las condiciones las que esta situación puede suceder.

¿Es posible infectarse con un clic?

Cuando se hace clic en un enlace, el navegador simplemente carga una página web. Los sistemas modernos (Android, iOS, Chrome, Safari, etc.) tienen barreras que impiden que un sitio instale software automáticamente. Por eso, con solo el clic no se descarga ni ejecuta el malware, al menos en principio.

Sin embargo, los criminales implementan métodos cada vez más sofisticados para poder atravesar las barreras de seguridad, y pueden forzar la descarga de un archivo.

Estas técnicas, como los llamados “drive-by downloads”, malvertising o exploit kits, solo funcionan si el sistema del usuario tiene vulnerabilidades técnicas sin corregir. Es decir, si el navegador, el sistema operativo o algún componente adicional (como plugins o extensiones) está desactualizado o tiene fallas de seguridad, el clic puede bastar para iniciar una infección sin que el usuario lo note.

En la mayoría de los casos, sin embargo, el link malicioso es la puerta de entrada para una cadena de engaños que requiere en su etapa final que el usuario ejecute manualmente el archivo malicioso (por ejemplo, un APK o .exe). Como se ve en la técnica de captchas falsos o ClickFix, la víctima es engañada para seguir unos pasos que no harán más que instalar el malware en su dispositivo.

¿Cuáles son los tipos de ataques más comunes?

Si bien existen una gran cantidad de ataques, y día a día aparecen nuevas formas, hay ciertas tendencias y denominadores comunes: muchos dependen de engañar al usuario o conseguir permisos indebidos (ingeniería social) y otros del aprovechamiento de vulnerabilidades en sistemas o aplicaciones.

Si tuviéramos que numerar los más comunes, serían:

-Spyware: uno de los tipos más vistos de software malicioso, y uno de los favoritos para crimeware. Básicamente, un malware que en forma oculta “espía” a la víctima, recopilando datos de teclado, de navegadores, del sistema, sacando captura de pantalla, grabando audio, entre muchas otras funcionalidades.

–Phishing / Spear-phishing: son básicamente engaños vía email, mensajes de texto, redes sociales, para que el usuario entregue credenciales, información o ejecute acciones como descargar archivos o entrar a sitios falsos.

-Troyanos bancarios: un tipo de software malicioso orientado a obtener información bancaria o financiera, como credenciales. Usualmente, capturan teclado, impersonan entidades bancarias redirigiendo a sitios falsos, entre otros.

¿Cómo se ejecuta realmente un ataque?

Un ciberataque generalmente sigue una serie de pasos que en el ámbito suele llamarse Cyber Kill CHain:

1. Reconocimiento: los atacantes inician por la investigación, identificación y selección de objetivos. Esta información la obtienen a partir de sitios web, redes sociales, listas de correo electrónico y en general cualquier actividad que permita identificar el tipo de información que pueda ser útil.

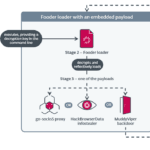

2. Militarización (Weaponization): una vez que se conoce cómo funciona una empresa o el objetivo y qué tecnologías utiliza, los atacantes deciden la forma en la que actuarán. Por ejemplo, utilizar un troyano que contenga un exploit para aprovechar una vulnerabilidad específica de los sistemas de la empresa.

3. Entrega (Delivery)Una vez definido el método de ataque, los atacantes buscan la forma más conveniente de propagar su amenaza: archivos adjuntos de correo electrónico, sitios vulnerables, dispositivos USB, entre otros.

4. Explotación (Exploitation)Una vez que se propaga la amenaza, el atacante espera que el código malicioso sea ejecutado y, por lo tanto, explotar la vulnerabilidad elegida, en un sistema operativo o aplicación en particular.

5. Instalación (Installation)Después de lograr explotar la vulnerabilidad, se la utiliza para acceder al sistema de la víctima para lograr la persistencia en el entorno y tener acceso a la información buscada.

6. Comando y Control (Command & Control)Teniendo el control del sistema, el atacante establece los canales de comunicación que a distancia le van a permitir controlar el sistema vulnerado.

7. Acciones sobre Objetivos (Actions on Objectives)Una vez se que establecen dentro de los sistemas de las víctimas, los atacantes buscarán la mejor forma de obtener información, lograr accesos a aplicaciones específicas o seguir moviéndose dentro de la red para buscar otros objetivos.

El mito de “entré a una página y me vaciaron la cuenta bancaria”

Es una de las frases más escuchadas luego de que una persona cuenta su experiencia de haber sido “hackeado”, en este caso cuando ha perdido dinero y entiende que la causa de eso fue entrar a alguna página que considera que tenía algo malicioso.

Una simple visita a una web no puede vaciar una cuenta bancaria por sí sola. Los navegadores no permiten acceso directo a las credenciales bancarias o apps financieras sin interacción.

Para que eso ocurra, debe haber o un robo previo de credenciales (como explicamos más arriba) o un acceso remoto tras una instalación maliciosa. Lo más probable, en estos casos, es que el usuario haya entrado a una página falsa (creada por criminales para engañarlo) y haya introducido sus credenciales bancarias. Podría ser una página falsa de compra y venta de productos, por ejemplo, o incluso una página que suplante la identidad del banco. Una vez introducidas las credenciales, los atacantes se hacen con ellas y de esa manera acceden a la cuenta de la víctima.

Otra posibilidad es que haya ingresado un sitio que lo llevó a descargar un archivo malicioso (scripts, ejecutables, etc.), estos archivos podrían tener dentro de sus funcionalidades recopilar información del dispositivo, capturas de teclados, contraseñas almacenadas en el navegador y consecuentemente permitiría que los cibercriminales se hagan con las credenciales.

Para el caso en que se sospeche que hubo acceso a cuentas bancarias, o a credenciales, o de hecho se ha sufrido perdida de dinero, es recomendable:

- Cambiar contraseñas desde un dispositivo seguro.

- Avisar al banco o entidad financiera inmediatamente.

- Revisar movimientos de las cuentas y desactivar transferencias automáticas.

- Activar la autenticación de dos factores (2FA)

Conclusión

En principio, un clic no tiene por qué ocasionarnos incidentes, pero hay que prestar atención antes de hacerlos, dado que puede abrir la puerta a cibercriminales si se cae en una trampa para entrar a sitios falsos, realizar descargas o ejecutar archivos maliciosos. La mayoría de los ataques que inician con ingeniería social requieren de la participación del usuario con actividades como instalar, aceptar permisos o entregar información. A la hora de hacer clic es importante tener cierto criterio y prestar atención a posibles señales de alerta, no ser impulsivos se vuelve un comportamiento que podría salvarnos de un ciberataque.

A pesar de eso, está claro que como humanos podemos ser engañados y ser víctimas de estas amenazas. Por eso es importante contar con otras medidas de seguridad, como contraseñas robustas, dobles factores de autenticación, sistemas y aplicaciones actualizadas y siempre con contar con soluciones de seguridad como antivirus o antiphishing capaces de detectar y detener potenciales comportamientos maliciosos.

¡Para todos nuestros lectores!

Aprovechen esta oportunidad de obtener un trial gratuito de 30 días para Google Workspace, la mejor solución para tu empresa. Disfruta de todas sus funcionalidades, como correo electrónico personalizado, almacenamiento en la nube y herramientas de colaboración.