una técnica inédita que apunta a Colombia

Septiembre 5, 2025

GhostRedirector envenena servidores Windows para manipular resultados SEO en Google

Septiembre 7, 2025El 14 de octubre de 2025 es una fecha que quienes usen Windows 10 deben tener apuntada en su calendario. ¿Por qué? Es el día que Microsoft decretó el final de vida (End of Life) de ese sistema operativo.

De esta manera, dejará de brindar soporte oficial y no habrá más actualizaciones de seguridad ni correcciones. Esto toma real trascendencia si se tiene en cuenta este dato: según estimaciones de julio, cerca del 47 % de usuarios globales utilizaban Windows 10.

Ante este escenario, a continuación te contaremos qué puedes hacer, y a qué riesgos podrías exponerte a partir del 14 de octubre si decides mantenerte con ese sistema operativo y no llevar a cabo ninguna acción preventiva.

Si continúo con Windows 10: ¿a qué riesgos me expongo?

Si bien a nivel operativo el equipo seguirá funcionando, a partir de que Microsoft deje sin soporte a Windows 10 puedes quedar expuesto a problemas de la seguridad, la información personal y la operatoria de muchas empresas.

Los cibercriminales saben que millones de usuarios seguirán en Windows 10 debido a que no tiene el hábito de actualizar el software, esto hará que sean un blanco tan recurrente como vulnerable.

Sin parches de seguridad ni actualizaciones, las vulnerabilidades no serán corregidas y así quedarán las puertas abiertas al malware y diversos tipos de exploits.

Dicho de otra manera: los sistemas sin soporte se transforman en un entorno de alto riesgo y en un objetivo más que apetecible para los ciberatacantes.

Otro punto clave: la compatibilidad con ciertas aplicaciones será cada vez menor, por lo cual podrían no instalarse o bloquearse por políticas de soporte. También se perderá el soporte en navegadores, que puede exponer a los usuarios a fallos críticos vía web.

A eso hay que sumar que ciertos drivers y hardware que tampoco podrían funcionar correctamente. En un escenario más grave, es posible que nuevas versiones de apps ni siquiera arranquen en Windows 10.

De hecho, también se pueden evidenciar bloqueos en entornos corporativos: servicios como Microsoft 365, Teams o Zoom podrían impedir su uso por compliance. Y, por otro lado, podrán existir restricciones en servicios en la nube, ya que OneDrive, Google Drive y Dropbox (por citar algunos) pueden limitar sus funciones.

Por último, es necesario mencionar el riesgo legal y de cumplimiento que existe para algunos sectores regulados, donde usar un sistema operativo sin soporte puede implicar sanciones o pérdida de certificaciones.

End of Life de Windows 10, ¿cómo prepararse?

Como ya repasamos, seguir utilizando Windows 10 después del 14 de octubre trae aparejados riesgos reales y que pueden traer impacto tanto para usuarios como para las empresas.

Ante este escenario, repasamos de qué manera pueden prepararse para no quedar expuestos a los riesgos innecesarios.

La primera opción sería migrar a Windows 11, que es gratuita si el equipo cumple con los requisitos mínimos requeridos. Esto es muy fácil de comprobar: Menú Inicio > Configuración > Actualización y seguridad > Windows Update > Buscar actualizaciones. Siguiendo esos pasos podrás ver si tu equipo es compatible o no.

Y si bien migrar a Windows 11 asegura el seguir recibiendo soporte, actualizaciones y correcciones (algo que Windows 10 no), hay dos upgrade importantes a nivel seguridad que es necesario mencionar también.

Por un lado, Win 11 ofrece un Control de aplicaciones inteligentes, también llamado Smart App Control, que proporciona una capa de seguridad extra al permitir que solamente se instalen aplicaciones con buena reputación. Es decir, funciona como una barrera para filtrar aquellas apps falsas o que esconden alguna intención maliciosa detrás, con base en su reputación en la nube.

Por otro lado, integra las Passkeys, con Windows Hello. ¿Qué significa esto? Que los usuarios de Windows 11 podrán sustituir las contraseñas por Passkeys para sus sitios web y aplicaciones. Estas claves digitales son almacenadas y protegidas con cifrado en el dispositivo, por lo cual no pueden ser interceptadas por actores maliciosos.

También conocido por su sigla en inglés, ESU (Extended Security Updates), puede ser muy útil para aquellas personas o empresas que necesitan más tiempo antes de migrar. En concreto, este programa puede proteger cualquier dispositivo con Windows 10 hasta un año después del 14 de octubre de 2025. La inscripción al ESU, tiene un costo variable dependiente del tipo de usuario, y solo proporciona el acceso a actualizaciones de seguridad críticas e importantes, pero no a otro tipo de correcciones, mejoras de funciones ni mejoras del producto, ni tampoco incluye soporte técnico.

Las versiones LTSC son pensadas puntualmente para organizaciones y ofrecen un ciclo de soporte mucho más largo que el de las versiones convencionales. En ese contexto, para los usuarios que ya cuentan con este tipo de licencia, no habrá costos adicionales asociados al soporte extendido, ya que forma parte del paquete original. Y podría extenderse hasta 2032, según la versión que se tenga instalada obviamente.

Existe una última opción y es migrar a Linux. Obviamente que esta decisión puede requerir el tener que invertir algo de tiempo en la curva de aprendizaje, pero existen diversas distribuciones para explorar, como Fedora, Linux Mint y o Ubuntu, entre tantas otras. Y un dato no menor: es gratuito.

Vulnerabilidades no parcheadas: la receta infalible para el cibercrimen

El End of Life de Windows 10 invita a reflexionar sobre la importancia de estar al día con los parches y las actualizaciones de software. Muchas personas dilatan el actualizar sus equipos, y ese mal hábito es muy aprovechado por los cibercriminales.

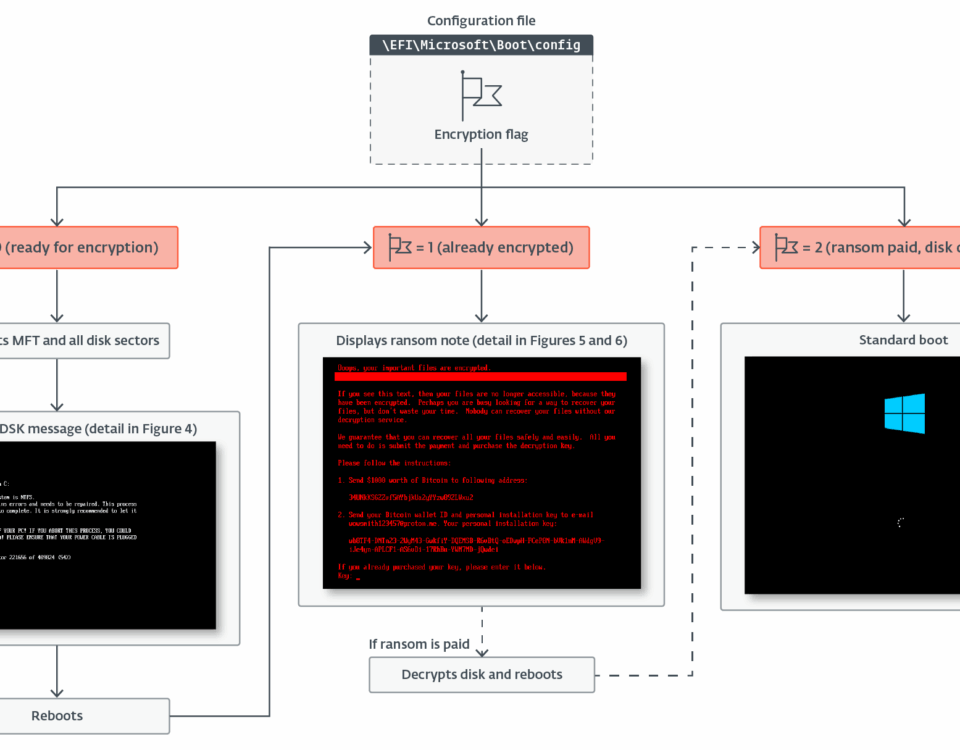

El ejemplo más icónico de la historia reciente de la ciberseguridad es lo que pasó en 2017 con el ransomware WannaCry que provocó un hackeo mundial al infectar a miles de computadoras en más de 150 países del mundo. ¿Lo paradójico? Es que los actores maliciosos aprovecharon una vulnerabilidad que Microsoft ya había corregido, pero muchos sistemas no habían instalado el parche.

Otro ejemplo claro fue Zerologon, una falla crítica en el protocolo Netlogon que permitía a un atacante autenticarse como administrador de dominio sin credenciales a través de una vulnerabilidad. Fue tan grave que la CISA emitió una directiva de emergencia para que todas las agencias federales lo parchearan. Y, aunque el parche estuvo disponible desde septiembre del 2020, meses después muchas organizaciones fueron comprometidas por no haber aplicado el parche.

Lo mismo ocurrió con ProxyLogon, que fue explotado masivamente incluso después de que Microsoft lanzara el parche. En este caso, una vulnerabilidad en Microsoft Exchange permitió a atacantes instalar web shells y robar datos de más de 60.000 organizaciones. Si bien el parche fue lanzado rápidamente, miles de servidores siguieron expuestos por la falta de actualización.

Estos son apenas tres casos dentro de los tantos que hay, y que dejan una enseñanza: los parches de seguridad son esenciales. No basta con que el fabricante los publique, sino que hay que aplicarlos. Así que, si estás usando un sistema operativo sin soporte o tienes actualizaciones pendientes, es un buen momento para reforzar tu seguridad digital.

Lectura recomendada:Parchear o morir: cómo dominar la gestión de vulnerabilidades

¡Para todos nuestros lectores!

Aprovechen esta oportunidad de obtener un trial gratuito de 30 días para Google Workspace, la mejor solución para tu empresa. Disfruta de todas sus funcionalidades, como correo electrónico personalizado, almacenamiento en la nube y herramientas de colaboración.