actualización, análisis técnico y atribución

Enero 31, 2026El interés por parte del cibercrimen en los datos personales de sus víctimas es claro. Ahora bien: ¿qué hacen cuando obtienen esa información?

La respuesta es amplia y preocupante: incluye la clasificación y “limpieza”, para terminar en la venta, intercambio y abuso de estos datos. Sí, la información personal robada es un objetivo en sí mismo, pero también un medio para llevar adelante otros delitos.

A continuación, analizaremos qué datos personales le interesan al cibercrimen, y en qué consisten cada uno de los procesos que dan forma al ciclo de vida de los datos robados.

¿Qué datos roban los cibercriminales?

No es una novedad: para el ecosistema del cibercrimen, la información personal es uno de los bienes más importantes que pueden obtener. ¿Por qué? No es solamente un objetivo en sí mismo, sino un medio para cometer otros delitos.

En este contexto, es importante que como usuarios sepamos qué tipos de datos son los que intentarán robar los actores maliciosos:

• Credenciales (usuario y contraseña), ya sea de cuentas personales como corporativas.

• Sesiones activas, cookies o tokens: estos elementos permiten secuestrar sesiones activas y entrar directamente a servicios, incluso cuando hay doble factor habilitado.

• Datos de contacto (correo electrónico y teléfono) son muy útiles para nuevas estafas: phishing dirigido, vishing, smishing y cualquier otro tipo de campañas personalizadas que potencian la tasa de éxito del engaño.

• Información personal sensible: nombre completo, documento de identidad o cédula, fecha de nacimiento, dirección. Estas piezas combinadas habilitan fraudes de identidad y ciberataques mucho más creíbles

• Datos financieros, como tarjetas o billeteras digitales. ¿Las consecuencias? Fraude, compras no autorizadas y hasta pérdida directa de dinero.

• Accesos corporativos: pueden ser la puerta de entrada a una organización, ya sea para el robo de información, espionaje o un ataque de ransomware.

Lectura recomendada:

8 razones por las que los cibercriminales quieren tus datos personales

El ciclo de vida de los datos robados

Cuando un cibercriminal obtiene datos personales de sus víctimas, ya sea por haberlos robado o a través de una filtración, comienza un ciclo de vida bien definido que los termina convirtiendo en una mercancía muy codiciada.

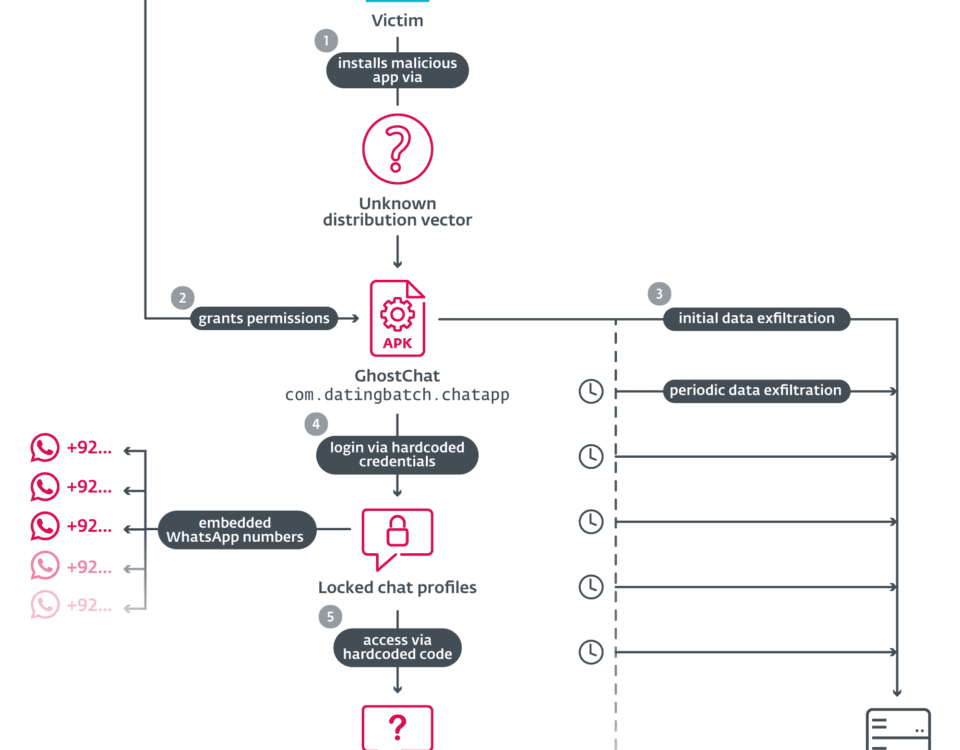

1. Robo / Recolección: Respecto del robo de credenciales, un informe reciente de Verizon destaca que la explotación de vulnerabilidades es una de las principales. A la vez, menciona a la ingeniería social como otro factor clave: el 60 % de las brechas involucran un elemento humano (como empleados siendo víctimas de phishing).

A esto se suma el uso de malware especializado como los infostealers, muy utilizados para extraer credenciales, cookies de sesión y cualquier otra información de dispositivos comprometidos. Según destaca Europol, solo el malware Lumma infectó casi 400.000 equipos con Windows a nivel mundial.

Aun así, el robo no siempre ocurre en tiempo real. Muchos datos personales provienen de filtraciones previas que siguen circulando durante años en foros clandestinos y mercados del cibercrimen, donde se compran, se venden y se reutilizan una y otra vez.

2. Clasificación y “limpieza” de los datos: Es un paso clave, ya que aquí la información bruta y desordenada se transforma en una mercancía valiosa y lista para ser explotada.

Los datos se procesan con el objetivo de extraer credenciales específicas y cualquier otra información crítica. Luego, se empaquetan en archivos estructurados para su distribución y venta. Para aumentar el valor comercial, se clasifican según el tipo de servicio al que dan acceso: sitios bancarios, redes sociales, servicios de streaming.

A su vez, durante la “limpieza”, los actores malicioso intentan identificar objetivos de alto valor: separan a víctimas individuales de los objetivos organizacionales más lucrativos.

3. Enriquecimiento: Consiste en combinar diferentes fuentes de datos para crear perfiles mucho más detallados. ¿El objetivo? Crear “narrativas de fraude” más creíbles. Por ello, buscan recolectan y vincular intereses de las víctimas, conexiones personales, direcciones de casa o escuela, y datos de familiares y amigos.

Verizon destaca que el 5454 %e las víctimas de ransomware analizadas en 2024 tenían sus dominios presentes en registros de infostealers o mercados de credenciales. Esto confirma que los ciberatacantes no solo roban datos, sino que los cruzan con bases de datos de empresas.

4. Venta – Reventa – Intercambio: La información ya deja de ser un botín en bruto para convertirse en una mercancía (commodity) lista para ser distribuida en mercados de la Dark Web y foros clandestinos.

De hecho, existen corredores de datos (llamados data brokers) que empaquetan y ofrecen diversos activos: desde “logs” de infostealers sin analizar hasta listas verificadas de tarjetas de crédito y accesos iniciales a redes corporativas.

Como veremos más adelante, los precios de estas informaciones pueden variar según el sector, el tamaño de la entidad comprometida, sus ingresos y la exclusividad de la oferta.

5. Explotación – Uso malicioso: Es la fase final del proceso, donde la información se convierte en un arma concreta.

En el contexto de un ataque de ransomware, los datos robados se utilizan como palanca para exigir rescates bajo la amenaza de publicar información sensible.

Pero también los datos se explotan para el espionaje, la creación de identidades falsas para contrataciones fraudulentas y el doxxing (es decir, la exposición pública de información privada para coaccionar o humillar a las víctimas en procesos de extorsión).

En lo que respecta a los entornos corporativos, los datos se utilizan para el movimiento lateral, con el objetivo de comprometer infraestructuras críticas.

Un ecosistema con especialistas y precios de mercado

Toda esta información es la que le da vida a un ecosistema complejo y aceitado, con plataformas para realizar diversas transacciones, especialistas y precios de mercado.

Plataformas

En cuanto a las plataformas donde se compran y venden los datos, es necesario mencionar en primer lugar a los mercados de la dark web y foros clandestinos. De hecho, mientras algunos sitios funcionan como espacios publicitarios para datos filtrados, otros se especializan en la venta de identidades robadas y credenciales de acceso.

Por otro lado, los ciberdelincuentes también se valen de aplicaciones de mensajería con cifrado de extremo a extremo como Telegram para negociar ventas y distribuir registros de información robada (logs) e infostealers.

Y existen también sitios web automatizados para realizar ventas masivas de datos de tarjetas de crédito comprometidas: los compradores buscan en listados y realizan compras de forma inmediata sin la necesidad de interactuar con un vendedor humano.

Catálogos

La información robada no solo es depurada y clasificada, sino que se comercializa de una manera ordenada, a través de catálogos, según su tipo y utilidad.

Por un lado, los logs de infostealers son uno de los productos más comunes y dinámicos, y se ofrecen como paquetes de datos de dispositivos infectados. Pueden incluir credenciales de aplicaciones, cookies de navegador e historial de navegación, entre otros. También se catalogan por sitios (es decir, si la información robada corresponde a redes sociales, servicios de juegos o servicios de streaming).

A su vez, existen catálogos de acceso inicial para redes corporativas o gubernamentales: ofrecen credenciales válidas para VPN, dispositivos de red, firewalls y entornos en la nube. En el paquete suele detallarse el sector de la empresa comprometida, sus ingresos y hasta la ubicación.

Por último, es necesario mencionar aquellas bases de datos exclusivas de información financiera y personal para suplantación de identidad.

Perfiles especializados

Este contexto derivó en la profesionalización de ciertos perfiles, que son parte clave del engranaje delictivo.

– Agentes de acceso inicial: Son los que se especializan en obtener y vender el acceso a redes corporativas o gubernamentales.

– Data brokers: Comercializan las bases de datos filtradas o robadas, poniendo el foco en la exclusividad y el valor de la información.

– Especialistas en extracción y análisis: Europol sostiene que es probable que existan expertos que procesen “logs” de infostealers para extraer credenciales específicas e información crítica, ofreciendo este análisis como un servicio a otros cibercriminales.

– Operadores de infostealers: desarrollan y mantienen software malicioso. También existen servicios de droppers, que se encargan de entregar la carga maliciosa en el dispositivo de la víctima saltándose las defensas de seguridad.

– Grupos de ransomware y afiliados: Utilizan los accesos comprados para desplegar malware que cifra datos o extorsiona a las empresas bajo la amenaza de filtrar información.

Precio de la información robada

Ahora bien, ¿qué precio tiene esta información en los mercados clandestinos? Por un lado, de la calidad: los datos actualizados y válidos son más valiosos que los obsoletos o incorrectos. Por otro lado, y como en cualquier negocio, de la demanda que haya en el mercado para esos datos.

Por ello, el valor de la información puede variar, pero algunos estudios lo parametrizaron para los individuos promedio, obteniendo los siguientes resultados:

- Información financiera: números de tarjetas de crédito, cuentas bancarias, datos de PayPal (entre 6 y 100 USD).

- Credenciales de acceso: contraseñas de redes sociales, servicios de streaming, correo electrónico (entre 1 y 75 USD).

- Documentos de identidad: cédulas, pasaportes, carnets de conducir (entre 5 y 25 USD).

- Historial médico: registros de salud, información de seguros médicos (entre 1 y 30 USD).

Qué hacen los ciberdelincuentes con la información robada

En este ecosistema, la información cumple una doble función: es la llave directa para realizar un ataque o bien un puente para llegar a una información más sensible o de mayor impacto.

A continuación, un detalle de qué hacen los ciberdelincuentes con la información robada:

· Venta e intercambio de paquetes de datos

Los datos robados rara vez se usan de forma aislada: suelen agruparse en paquetes que se venden o intercambian en foros clandestinos. Direcciones de correo, contraseñas y tarjetas (entre otros) son el sustento que otros actores maliciosos compran, según su objetivo (fraude, phishing, acceso corporativo).

· Compromiso de cuentas personales

Con una sola credencial válida, los atacantes pueden escalar rápidamente a otros servicios, aprovechando el mal hábito de los usuarios de reutilizar contraseñas: pueden tomar control de redes sociales, realizar compras o usar esos perfiles como punto de partida para nuevas estafas.

· Fraudes y suplantación de identidad

Los datos robados permiten realizar compras no autorizadas, suscripciones fraudulentas y cualquier otro tipo de estafas directas a contactos de la víctima (haciéndose pasar por ella).

· Phishing e ingeniería social altamente personalizada

Con información real en su poder, los correos de phishing dejan de ser genéricos y pasan a ser mucho más a medida y personalizados. Este nivel de perfilado aumenta drásticamente la tasa de éxito del engaño.

· Acceso a organizaciones y entornos corporativos

Cuando las credenciales robadas son de cuentas laborales, el impacto escala a nivel organizacional: un solo acceso comprometido puede permitir movimientos laterales dentro de la red, robo de información sensible, espionaje o ataques más complejos contra la empresa.

· Extorsión y ransomware

Si los atacantes obtienen información sensible también pueden pasar a la fase de extorsión: exigir pagos para no filtrar datos o para restaurar sistemas. En muchos casos, el robo de información es el paso previo a un ataque de ransomware, donde el daño no solo es técnico, sino también reputacional, legal y financiero.

¡Atención! Los datos robados o filtrados no siempre se usan de inmediato

Pero más allá de todas estas acciones que realizan los cibercriminales una vez que tienen los datos en sus manos, el FBI advierte sobre otro escenario preocupante: los efectos del robo datos pueden ser duraderos, ya que los cibercriminales pueden esperar meses o años antes de utilizar esa información.

Esta situación toma fuerza,que los datos comprometidos suelen incluir elementos que no cambian con el tiempo: nombres completos, números de seguro social y fechas de nacimiento. Así, la información mantiene su valor incluso durante años.

De hecho, la oficina del FBI en Baltimore notificó en 2025 a más de 700.000 entidades cuya información fue potencialmente comprometida desde 2021. Este caso real demuestra que la explotación de los datos puede ocurrir mucho tiempo después de la brecha inicial.

Pensamientos finales

El ciclo de vida que se inicia en el robo de datos personales y concluye en un fraude deja en claro que son un bien muy valioso. Al punto que pasan a formar parte de un ecosistema criminal altamente organizado, donde se procesan, se enriquecen y se comercializan como cualquier otro activo. Entender este ciclo permite dimensionar que no es un evento aislado, sino el punto de partida de múltiples abusos potenciales.

Frente a esta realidad, la prevención deja de ser una recomendación abstracta y se convierte en una necesidad concreta. Para los usuarios, implica adoptar hábitos básicos pero sostenidos en el tiempo; para las organizaciones, asumir que la protección de los datos no es solo un requisito técnico, sino un pilar de confianza.

En un contexto donde la información personal se transforma en fraude con tanta facilidad, reducir la exposición y anticiparse al abuso es la única forma de cortar el ciclo antes de que vuelva a empezar.

¡Para todos nuestros lectores!

Aprovechen esta oportunidad de obtener un trial gratuito de 30 días para Google Workspace, la mejor solución para tu empresa. Disfruta de todas sus funcionalidades, como correo electrónico personalizado, almacenamiento en la nube y herramientas de colaboración.